VMware Carbon Black занимается информационной безопасностью на уровне облака (cloud-native endpoint protection platform, EPP). Решение это позволяет обнаруживать угрозы на стороне рабочих станций, анализировать их на стороне облака и предпринимать действия по защите инфраструктуры десктопов предприятия. Это не антивирус, не сетевой экран, а комплексное средство, анализирующее работу приложений и сетевых соединений на рабочих станциях и делающее выводы о наличии тех или иных подозрительных активностей.

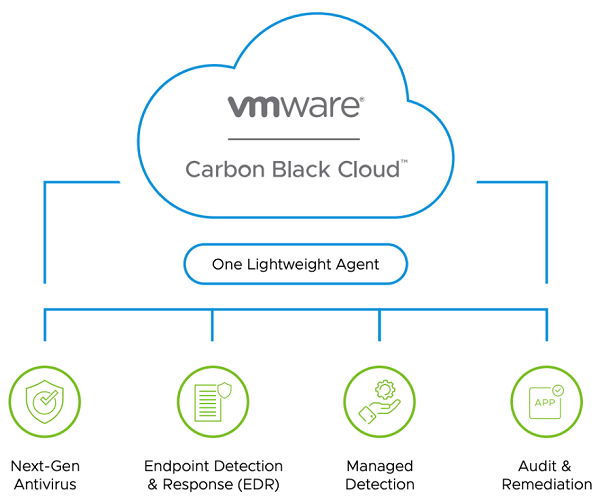

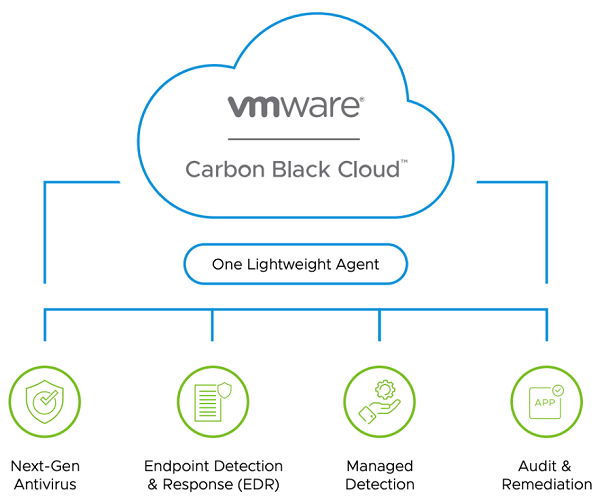

Как это работает. Решение Carbon Black предназначено для операций в четырех сферах:

- Антивирусная защита

- Обнаружение нетипичных атак (never-seen-before attacks) с использованием проактивных методов (Endpoint Detection and Response)

- Managed detection - обнаружение новых угроз в режиме 24/7 с привлечением экспертов, анализ причин возникновения угроз и ежемесячная отчетность

- Аудит систем на предмет соответствия и возможность исправления потенциально опасных конфигураций

У VMware есть решение AppDefense, которое выполняет похожие функции. Разница концепций здесь в следующем: AppDefense использует модель positive security, которая фокусируется на нормальном поведении "хороших" приложений и выявляет их отклонения от нормы, а Carbon Black сразу смотрит на неправильное поведение любых приложений (negative security model) и фокусируется на аналитике выявленных угроз и предпринятию действий по их устранению.

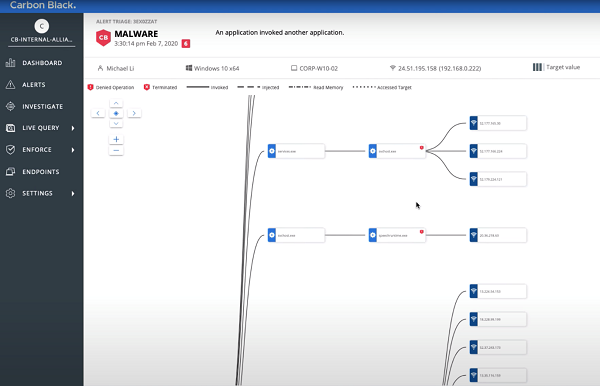

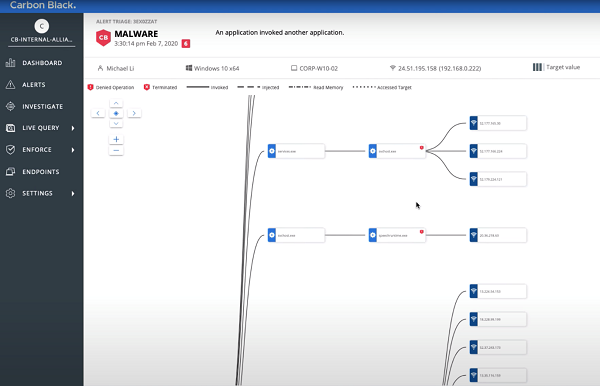

Еще одна особенность Carbon Black – это алертинг в реальном времени и визуализация цепочки атаки для специалистов по информационной безопасности, которые могут наблюдать за действиями атакующего, видеть их источник и блокировать.

Происходит это в рамках следующего рабочего процесса:

- Carbon Black Cloud Sensor развертывается на рабочих станциях

- Данные об обнаруженной угрозе отправляются в облако VMware Carbon Black Cloud

- В облаке также происходит постоянное обновление данных о возможных угрозах

- Аналитический движок проверяет данные о подозрительном поведении на базе правил

- В случае срабатывания триггеров для настроенных правил происходит выполнение преднастроенного действия через UEM API (например, помещение устройства на карантин или удаление приложения)

! Если перейти по ссылке из нотификации в Slack, то администратор увидит подробное хронологическое описание событий, составляющих сущность атаки:

! Также в описании каждого из опасных событий указано, что данная операция была заблокирована со стороны CB (в том числе все попытки сетевой коммуникации после помещения устройства на карантин).

! В разделе Alerts администратор сможет увидеть все события в агрегированном виде, относящиеся к конкретной атаке.

Отсюда можно инициировать "расследование" происходящего, которое позволит визуализовать дерево событий, которые происходили (в том числе и IP-адреса назначения):

! В разделе Endpoints видны все рабочие станции и их статус. Мы видим помещенные на карантин устройства и можем выполнять с ними различные действия.

Связка решений VMware Workspace ONE UEM + ONE Intelligence + Carbon Black обеспечивает эффективную защиту инфраструктуры предприятия от различных угроз, которые обычно не замечаются антивирусами и сетевыми экранами (например, кастомные атаки на инфраструктуру конкретной компании). Кроме того, интеграция CB с решением VMware NSX позволяет обеспечить и защиту сетевой среды и всех соединений, а не только работать с уровня гостевой ОС.

При этом, согласно рекомендациям VMware, использование Carbon Black дополняет решение AppDefence, которое работает на более высоком уровне и на стороне датацентра интегрируется с решениями семейства vRealize.

УЗНАТЬ ПОДРОБНЕЕ О VMWARE CARBON BLACK