Цифровая трансформация и миграция данных в облачные сервисы

По данным ведущих аналитических агентств Gartner и Forrester Wave, облачные сервисы в 2018 году будут составлять более 45% ИТ-бюджетов корпораций. К 2020 году затраты на ПО по модели SaaS вырастут на 75 миллиардов долларов. Пути назад уже нет. Вопрос в том, как организации смогут защитить свои данные в новом цифровом мире.

Зачем далеко ходить? К примеру, вы можете ответить на несколько простых вопросов? Уверен, что если ранее вы не задавали себе подобные вопросы, то ответы на них подтолкнут к интересным размышлениям.

- Какие облачные приложения используются сотрудниками вашей компании?

- Каким образом контролируется использование подобных приложений?

- Оценивается ли риск от использования этих приложений?

Ответ на подобные вопросы привел к возникновению нового класса средств защиты без которого, возможно, в скором будущем будет трудно представить функционирование современных компаний.

Новые подходы к кибербезопасности. Решения класса Cloud Access Security Broker (CASB)

Традиционные средства защиты информации, такие как средства защиты от утечек конфиденциальных данных (DLP), файрволы нового поколения (NGFW, UTM), средства защиты от вторжений (IPS) и др., изначально создавались для защиты периметра сети предприятия и абсолютно беззащитны в условиях «размытого» периметра, когда сотрудники обмениваются документами через облачные сервисы с мобильных телефонов и ноутбуков, находясь в любой точке мира. Для закрытия данной потребности существуют специализированные технология, известная как CASB (Cloud Access Security Broker, или брокер безопасного доступа в облако).

Shadow IT (теневые ИТ) – ИТ-решения, которые не контролируются департаментом ИТ. Практически все облачные приложения можно отнести к Shadow IT т.к. сотрудники компаний используют различные сервисы без привлечения ИТ-специалистов. Ресурсы, относящиеся к Shadow IT, не обязательно являются зловредными т.к. зачастую департаменты используют облачные сервисы в легитимных целях, в том числе для повышения производительности команды. Для защиты пользователей и данных организации ключевое значение имеет получение видимости используемых облачных приложений в компании.

Большинство компаний верит, что их сотрудники используют около десяти облачных приложений, а по факту их число в среднем превышает сотню. Наиболее известные компании, например, Amazon, Microsoft, Google, Adobe, Salesforce VMware и др., серьезно подходят к вопросу безопасности. Но есть и другие сервисы, которые являются очень удобными с точки зрения бизнеса, при этом уровень их безопасности страдает. Многие молодые компании развиваются по принципу grow fast or die slow, их основной задачей является предоставить пользователям удобный функциональный сервис, и все силы они бросают на добавление новых фич или оптимизацию пользовательского интерфейса. При этом времени на поддержание должного уровня безопасности своих продуктов не остается. К наиболее распространенным рискам можно отнести:

- Небезопасное хранение пользовательских данных и данных учетных записей на стороне производителя;

- Ненадежное управление учетными записями, ролями и доступом;

- Непостоянная доступность сервиса, уязвимость перед DDoS-атаками;

- Уязвимости в инфраструктуре производителя облачных сервисов, отсутствие современных средств защиты информации;

- Применение уязвимых технологий при разработке приложения.

Одной из ключевых функций CASB является обнаружение всех облачных сервисов, используемых в компании, оценка риска использования каждого из них и помощь в принятии решения о блокировки наиболее уязвимых. Но это не все, на что способны решения класса CASB. О других ключевых возможностях поговорим в следующем разделе.

Четыре столпа CASB

Функционал решений класса CASB можно условно разделить на четыре основных блока:

- Аудит использования облачных сервисов;

- Безопасность данных;

- Защита от угроз;

- Соответствие регуляторам и корпоративным стандартам.

Аудит использования облачных сервисов

Стратегически важной задачей для бизнеса является прозрачность взаимодействия с облачными сервисами. Традиционные средства сетевой безопасности, такие как прокси, брандмауэры и журналы DNS, могут предоставить лишь некоторые базовые сведения. Однако лишь специализированное решение класса CASB способно обеспечить полную видимость и провести подробный анализ боле 10000 приложений, используемых в современном мире.

Для чего необходима прозрачность и анализ использования облачных приложений?

- Обнаружение Shadow IT. Дает понимание ИТ-специалистам об используемых облачных приложениях и пользователях, которые их применяют.

- Идентификация потенциально опасных облачных приложений. Для офицеров безопасности появляется возможность обнаружения уязвимых и мошеннических облачных приложений и внесение их в список нежелательных к использованию сотрудниками компании.

- Запрет и разрешение доступа к облачным сервисам. Получив картину, ИТ-подразделения могут применить политики доступа, разрешив использование полезных облачных сервисов и запретить опасные приложения.

- Соблюдение нормативных требований. Офицеры безопасности могут отслеживать используемые облачные сервисы и приводить их использование в соответствие нормативным требованиям.

Безопасность данных

Решения класса CASB обладают функционалом, обеспечивающим защиту данных в облачных сервисах. Имеются инструменты управления правами доступа к определенным сервисам, с определенных устройств, а также разграничения прав доступа к критичным данным. Многие зрелые CASB-решения имеют встроенный механизм поведенческого анализа действий пользователей (UEBA), которые позволяют заблаговременно обнаруживать подозрительную активность.

Кроме того, CASB обладает функционалом категоризации информации, позволяющим обнаруживать и анализировать хранение и передачу конфиденциальных данных, что по сути является решением по защите от утечек данных (DLP) в облаке. Для получения продвинутого функционала защиты от утечек, имеется возможность интеграции сторонних DLP-систем с CASB.

И наконец, CASB позволяет обезличивать и шифровать чувствительные данные, передаваемые в облако. Есть возможность применять полное или выборочной шифрование и использовать различные алгоритмы.

Защита от угроз

Облачные приложения корпоративного уровня хорошо защищены. И основным вектором атак, применяемым злоумышленниками, является компрометация учетных данных пользователей и получение таким образом доступа к данным. Кроме того, у злоумышленников появляется возможность распространять вредоносное ПО и проводить целевые атаки на инфраструктуру организации.

Для защиты от угроз CASB имеет в своем арсенале различные методы предотвращения, такие как поведенческая аналитика, антивирусное сканирование, применение машинного обучения для установления шаблонов поведения, использование аналитики угроз в реальном времени от поставщиков облачных сервисов.

Соответствие требованиям регуляторов и корпоративным стандартам

Даже при частичном переходе организации в облако остаётся важным соответствовать внутренним и внешним стандартам, обеспечивающим безопасность личных и корпоративных данных. Благодаря наглядности и контролю всех используемых облачных приложений в компании, появляется возможность оценить текущее состояние облачной безопасности, а также использовать политики доступа для приведения её в соответствие необходимым нормам.

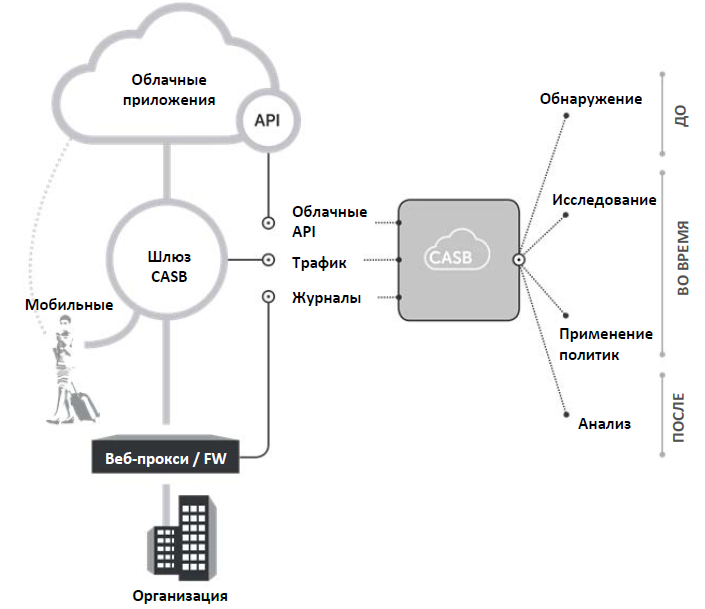

Архитектура и принцип работы CASB

Решения CASB чаще всего разворачиваются в облачной среде и контролируют взаимодействие пользователей и приложений через API и/или прокси-сервера. Также имеется возможность использовать локальный и гибридный режимы.

Выбор архитектуры развертывания CASB зависит от инфраструктуры и потребностей конкретной организации. Нет однозначного ответа, какой вариант лучше. Однако, ведущие аналитические агентства выделяют гибридный подход как наиболее полный по функциональным возможностям.

Выбор решений CASB

Практически каждый крупный вендор имеет в своем портфеле решение данного класса. Среди лидеров ведущие аналитические агентства выделяют McAfee (Skyhigh Networks), Netskope и Symantec. Также CASB есть у Cisco, Forcepoint, Microsoft, Oracle, Palo Alto.

При выборе решения, наиболее подходящего для конкретной организации, рекомендуется учитывать следующие вопросы:

Обнаружение облачных приложений

- Сколько атрибутов риска используется для расчета рейтинга безопасности приложения? Имеется ли возможность ручного назначения весов для атрибутов риска?

- Предоставляет ли решение автоматические отчеты по оценке рисков?

- Есть ли возможность заблокировать нежелательные облачные приложения за счет интеграции с веб-прокси или брандмауэрами?

Наличие необходимых политик

- Имеется ли возможность настраивать политики безопасности как для запрещенных, так и для разрешенных приложений?

- Поддерживает ли решение безопасное использование облачных сервисов с мобильных устройств и ноутбуков, находящихся за периметром организации?

- Имеется ли возможность применять детальные политики к действиям пользователя на основе контекста и контента, например, имени пользователя, группы, устройства, местоположения, браузера или пользовательского агента?

- Имеется ли возможность применять единые политики в нескольких облачных приложениях?

Развертывание

- Совместимо ли решение с существующими решениями веб-прокси для максимального повторного использования инвестиций в систему безопасности?

- Организована ли модель ролевого доступа к системе?

Управление данными

- Обладает ли система функционалом по защите от утечек данных (DLP)?

- Имеется ли возможность интеграции со сторонними DLP-решениями?

- Поддерживаются ли такие методы классификации данных, как регулярные выражения и контекстный анализ?

- Поддерживает ли решение токенизацию и возможность шифрования данных на лету во время их передачи, использования и хранения в облаке?

Обнаружение угроз

- Обладает ли решение функционалом поведенческого анализа пользователей (UEBA) для обнаружения подозрительной активности?

- Предоставляет ли решение расширенную визуализацию для наглядного изучения вредоносной активности?

- Обладает ли решение встроенным функционалом обнаружения вредоносных программ?

- Поддерживает ли решение интеграцию со сторонними решениями для защиты от целевых атак (ATP)?

Удобство использования и интерфейс

- Насколько сложным является решение для настройки и управления?

- Насколько интуитивно понятен пользовательский интерфейс?

- Возникают ли какие-либо задержки или неудобства при использовании для конечных пользователей?

- Могут ли пользователи получить доступ к облачным приложениям при выходе из строя решения CASB?

- Возможности масштабирования: какое количество пользователей и транзакций поддерживает решение?

Заключение

Решения класса CASB нацелены на защиту данных в облачных приложениях. Они способны обнаруживать Shadow IT, контролировать доступ, трафик и действия над данными и предоставляют наглядную аналитику использования разрешенных и запрещенных облачных сервисов. Решения CASB позволяют бороться с утечками данных, имеют инструменты по поведенческому анализу пользователей, способны обезличивать и шифровать передаваемую информацию. Также присутствует функционал защиты от вредоносного ПО и несанкционированного доступа.

Мировой рынок решений CASB до конца еще не сформирован, но на нем уже есть явные лидеры, предоставляющие в своих продуктах наиболее полный функционал. Отечественных решений данного класса пока нет, но уже есть информация о предстоящих релизах в 2019 году. Сложно не заметить взрывной рост развития и использования различных облачных сервисов в нашей повседневной жизни, и можно с уверенностью сказать, что интерес к CASB на российском рынке будет очень высок.

Список литературы:

- «An executive guide» от Eric Andrews, Gerry Grealish, Rehan Jalil

- https://www.anti-malware.ru/analytics/Market_Analysis/cloud-access-security-broker

- https://www.gartner.com/it-glossary/cloud-access-security-brokers-casbs/

- https://www.esecurityplanet.com/products/top-casb-vendors.html

- https://en.wikipedia.org/wiki/Cloud_access_security_broker