Внедрение системы предотвращения утечки данных (DLP) является одним из важных шагов для обеспечения информационной безопасности компании. DLP-системы предоставляют защиту конфиденциальных данных и обеспечивают соблюдение законодательных и регулятивных требований. Они также помогают минимизировать финансовые и репутационные потери, выявлять внутренние угрозы и улучшать общие процессы безопасности.

Эксперт по информационной безопасности Noventiq Kazakhstan, Денис Ухов, поделился практическим опытом и рассказал о принципах работы DLP-систем, о масштабе рисков при их отсутствии и об основных угрозах утечки данных на рабочем месте.

Что представляет собой DLP-система и почему важно внедрять подобные решения?

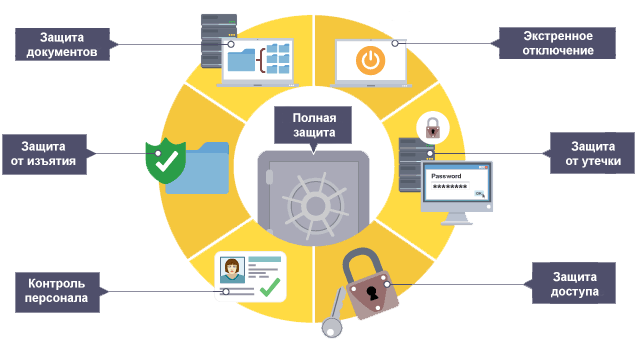

DLP-системы – это программные решения, разработанные для защиты организаций от утечек конфиденциальной информации (DLP – Data Leak Prevention).

Эти системы создают защищённую цифровую «границу» вокруг организации, анализируя как исходящую, так и входящую информацию. Они контролируют различные информационные потоки, включая интернет-трафик, документы, которые могут покинуть безопасную сеть на внешних носителях, распечатываться на принтерах, а также отправляться на мобильные устройства через Bluetooth и другие каналы.

Таким образом, DLP-системы обеспечивают эффективный механизм контроля и предотвращения потенциальных утечек конфиденциальной информации из организации. Они помогают установить строгие правила и политики использования данных, анализируют трафик и информацию для выявления возможных нарушений, а также предпринимают соответствующие меры для защиты компании от потенциальных рисков и угроз.

Важность наличия DLP-системы в организации заключается в том, что утечка информации – это комплексная проблема. Прежде всего, компания страдает от потери репутации, так как клиенты теряют доверие и опасаются предоставлять свои данные. Кроме того, финансовая составляющая компании также подвергается риску: возможна утечка чувствительных данных, которая может повлиять на акционерный фонд и другие аспекты деятельности компании.

Утечка данных может происходить и со стороны сотрудников компании. Достаточно, чтобы сотрудник выразил недовольство компанией, и он может легко передать базу незащищенных данных конкурентам.

Какие существуют типы DLP-систем и в чем их различия?

Системы предотвращения утечки данных разделяются на три типа:

- Активные, которые способны блокировать конфиденциальную информацию при обнаружении нарушений;

- Пассивные, которые могут только «наблюдать» за потоками данных без возможности вмешательства и влияния на процессы;

- Системы, объединяющие функции активных и пассивных систем.

Пассивные DLP-системы функционируют в режиме мониторинга и контроля исходящей информации. Эти решения охватывают активные устройства на рабочем месте, которые регистрируют все действия сотрудников. Однако пассивные системы не могут предотвратить утечку информации, они больше подходят для контроля движения информации внутри компании и последующей работы с сотрудниками.

Активные DLP-системы способствуют ограничению утечки данных. Они, например, проверяют каждое исходящее письмо на потенциальную угрозу утечки конфиденциальной информации. Кроме того, они могут предотвратить доступ сотрудников к запрещённым серверам или системам.

Конечно, в большинстве случаев рекомендуется внедрять активные системы DLP, так как пассивные предназначены прежде всего для мониторинга – они не обеспечивают защиту от утечки (однако, могут помочь в расследовании после её обнаружения).

Как работает DLP-система и как она распознает конфиденциальные данные?

Существует несколько методов функционирования и настройки DLP. В каждой организации реализация DLP-системы требует тщательного анализа. Поскольку понятие конфиденциальности информации может отличаться для каждого подразделения, DLP-системы должны быть адаптированы к особенностям каждой области деятельности.

Метод 1. Анализ контента и контекста.

При внедрении DLP-систем их обучают распознавать, какие данные являются конфиденциальными, а какие нет. Некоторые документы могут перемещаться свободно, в то время как другие могут быть доступны только менеджерам по продажам или бухгалтерам. Соответственно, надо учитывать кто из сотрудников какие операции совершает и в каком контексте это происходит. Например, отправка 50 договоров на один внешний электронный адрес является подозрительным действием.

Метод 2. Криптографическая защита данных.

Информация шифруется при передаче и хранении, чтобы предотвратить несанкционированный доступ к ней. Доступ к зашифрованным данным обычно осуществляется с помощью пароля или других методов аутентификации, либо посредством запроса на использование документа руководителю сотрудника и/или офицеру ИБ.

Перед внедрением DLP-системы необходимо провести тщательный аудит компании и определить, какие данные являются конфиденциальными для каждого подразделения.

Важным этапом внедрения DLP является обучение сотрудников. Компания должна быть готова к ложным срабатываниям системы, когда сотрудник выполняет привычные операции, но система требует подтверждения доступа. На этом этапе важно проконтролировать, чтобы каждый сотрудник получил информацию о системе, целях её внедрения и о необходимости обеспечения безопасности данных, включая данные о сотрудниках самой компании.

Можно ли обойти систему предотвращения утечки данных и как вендоры совершенствуют DLP?

Да, на каждую систему найдется и способ её обойти. Но со временем и опытом, вендоры научились работать с обходными путями злоумышленников. Вот один из примеров:

Сотрудник открывает браузер на своем рабочем компьютере, входит в свою личную почту и добавляет конфиденциальный документ в новое письмо. Он не отправляет письмо, потому что система предотвращения утечки данных среагирует на механизм отправки. Вместо этого сотрудник прикрепляет файл и закрывает вкладку с неотправленным письмом, сохраняя его как черновик, что позволяет в дальнейшем скачать файл на другом устройстве. Казалось бы, система бессильна, но компания Falcongaze разработала решение, которое обеспечивает защиту данных даже от таких изощренных методов утечки.

Также, существует DLP-система под названием «Стахановец», которая способна предотвращать утечку информации, когда сотрудник пытается сфотографировать экран компьютера. Система использует веб-камеру для своевременного обнаружения угрозы и блокировки дальнейших действий сотрудника.

Раньше сохранение документов в формате .pdf позволяло обойти систему защиты текстовых файлов. Однако сейчас на рынке доступны DLP-решения, которые распознают не только текст на изображениях, но и другие конфиденциальные элементы, такие как печать, подпись или марку.

Также в области DLP существует класс решений VDR (Virtual Data Room), основанный на вотермарках и/или создании уникальных копий файлов для каждого сотрудника. Это позволяет точно определить источник утечки даже по фотографии распечатанного документа, не говоря уже о самом образце файла.

Почему многие компании запрещают установку дополнительного программного обеспечения и приложений на рабочие устройства?

Такая политика называется «whitelisting», и она позволяет установку и запуск сотрудником только программ из заранее определённого перечня программ. Такой подход не только более надёжно защищает ПК от потенциального запуска вредоносного ПО, но и сокращает количество вариантов кражи данных. То же относится и к переносным устройствам хранения данных, таким как, например, флешки.

Существуют определённые решения кибербезопасности, предполагающие отслеживание и блокировку сторонних накопителей. При внедрении подобных технологий, каждому департаменту в организации разрешается использование только определённых накопителей внутри своего отдела.

Такой подход становится всё более популярным, поскольку ограничение числа подключаемых устройств снижает риск определённых атак. Вот пример такой атаки: посторонний человек под видом курьера или технического персонала приходит в офис и оставляет флешку на столе сотрудника. В целях опознания накопителя сотрудник подключает его к своему компьютеру. Однако этот накопитель может содержать опасность, такую как вирусное ПО (трояны, шифровальщики) или даже «USB killer», который может выжечь плату компьютера и уничтожить все данные без возможности восстановления. Категоричный запрет использования любых посторонних флеш-устройств устраняет данный тип опасности.

Следует также помнить и об аппаратных методах утечки данных. Сегодня на рынке доступны различные устройства, способные перехватывать информацию. Например, внешне обычный USB-кабель, который может собирать данные при подключении к компьютеру и сохранять их в хранилище, расположенное внутри кабеля. Причем стоимость таких аксессуаров настолько низкая, что они доступны практически каждому.

Как распознать подобные устройства/аксессуары и избежать их использования в компании?

Распознать такие аксессуары крайне сложно, почти невозможно. Кабель может выглядеть как самый обыкновенный. И в компании не всегда есть возможность проконтролировать сотрудников в использовании таких мелочей.

Однако одним из способов предотвращения рисков является закупка всех необходимых устройств и аксессуаров исключительно у официальных дистрибьюторов. Компании могут устанавливать политику, согласно которой сотрудникам предоставляются только проверенные провода, мобильные устройства, накопители и т.д. Важно обучать сотрудников строгим стандартам использования проверенных устройств.

Почему собственники малого и среднего бизнеса часто игнорируют риск утечки конфиденциальных данных?

Их основная позиция, помимо отсутствия желания/возможности выделять средства на DLP – «мы маленькие, мы никому не нужны». Однако это заблуждение, и существует один простой контраргумент – угрозам не важен размер компании. Фактически, чем компания меньше, тем проще её взломать и получить доступ к конфиденциальным данным, даже на уровне простых скриптов.

Представители крупных организаций понимают важность внедрения DLP-систем и том, как и зачем они должны работать. Они инвестируют значительные ресурсы в защиту данных, выбирая технологии, при которых злоумышленникам придётся проводить очень долгую и трудозатратную таргетированную атаку, чтобы получить желаемое.

Государственные и финансовые учреждения обязаны иметь DLP-системы в соответствии с законодательством. Например, в Казахстане для государственных организаций существуют строгие регулирования, которые требуют использования только казахстанских систем, таких как «АйБатыр» и «КиберСтраж».

Конечно, есть компании, для которых риск утечки данных может показаться незначительным. Например, это может быть клининговая компания, которой сохранение репутации на рынке не так важно, да и взломать сервер, которого не существует (подобные компании зачастую ведут бизнес в Excel и 1С на личном ПК собственника) – невозможно. Тем не менее, даже в таких случаях существует риск утечки клиентской базы конкурентам. То же самое можно сказать и о небольшом заводе, производящем, например, кефир. Данные не чувствительные и произойдёт ли утечка – остаётся большим вопросом.

С другой стороны, компании, занимающиеся продажей товаров, финансовыми или медицинскими услугами, всегда имеют чувствительную информацию. Даже небольшая утечка данных клиентов может привести к потере доверия и резкому сокращению клиентской базы.

В качестве личного примера:

Когда-то давно у меня была собственная компания по созданию веб-сайтов и их дальнейшей технической поддержке. Один из моих сотрудников, который уволился буквально неделю назад, увёл за собой всех клиентов, нуждающихся в технической поддержке. Зная ценовую политику компании, он обзвонил их и предложил свои услуги по цене на 20% ниже. В такой ситуации я был бессилен, поскольку техническая поддержка сайтов включала в себя одни и те же задачи и процессы, с которыми сотрудник был прекрасно знаком. Клиенты, естественно, выбрали более низкую цену.

Бывают ли ситуации, когда клиенты, отказавшиеся от DLP-системы ранее, обращаются с экстренными запросами?

Конечно, у нас были случаи, когда мы предлагали компаниям с чувствительными данными необходимые решения для их защиты, но получали отказ. Однажды это произошло с крупной медицинской организацией, где произошла утечка данных. Эти данные были особенно чувствительными, так как организация, помимо персональных данных клиентов, хранила информацию об истории их болезней. После утечки клиника потеряла практически всех своих клиентов и оказалась в отчаянном положении. Её репутация была разрушена мгновенно, и выбраться из такой ситуации стало невозможно. Поэтому мы, к сожалению, помочь не смогли.

Компании по разработке видеоигр также сильно страдают из-за утечки данных. Так, недавно в сеть слили внутренние наработки игры S.T.A.L.K.E.R. 2, после чего часть пользователей, возможно, не захочет купить игру после релиза. Плюс, когда происходят такие утечки, злоумышленники на ранних этапах могут понять, как взломать игру, так как имеют доступ к исходному коду. Соответственно, игры ломают в день релиза и сливают на торренты спустя несколько часов после официального старта продаж.

Рекомендации и советы о том, как компаниям обезопасить свои данные:

- Обучайте своих сотрудников, разговаривайте с ними и стройте доверительные отношения. Пока сотрудники будут лояльны, риск утечки данных изнутри будет ощутимо ниже.

- Не хотите, чтобы ваши данные утекли – не предоставляйте доступ к ним кому попало. Разделяйте все данные внутри организации, внедряйте пароли и политики доступа.

- И, как говорил Уинстон Черчилль: «За безопасность приходится платить, а за её отсутствие – расплачиваться». Не игнорируйте информационную безопасность и планируйте ИТ-бюджеты с учетом затрат на технологии защиты данных.